"La ciberseguridad y el hackeo es la nueva guerra": Cómo se hicieron y quiénes están detrás de los ataques cibernéticos

- Por Ana María Lizana

¿Qué pasó?

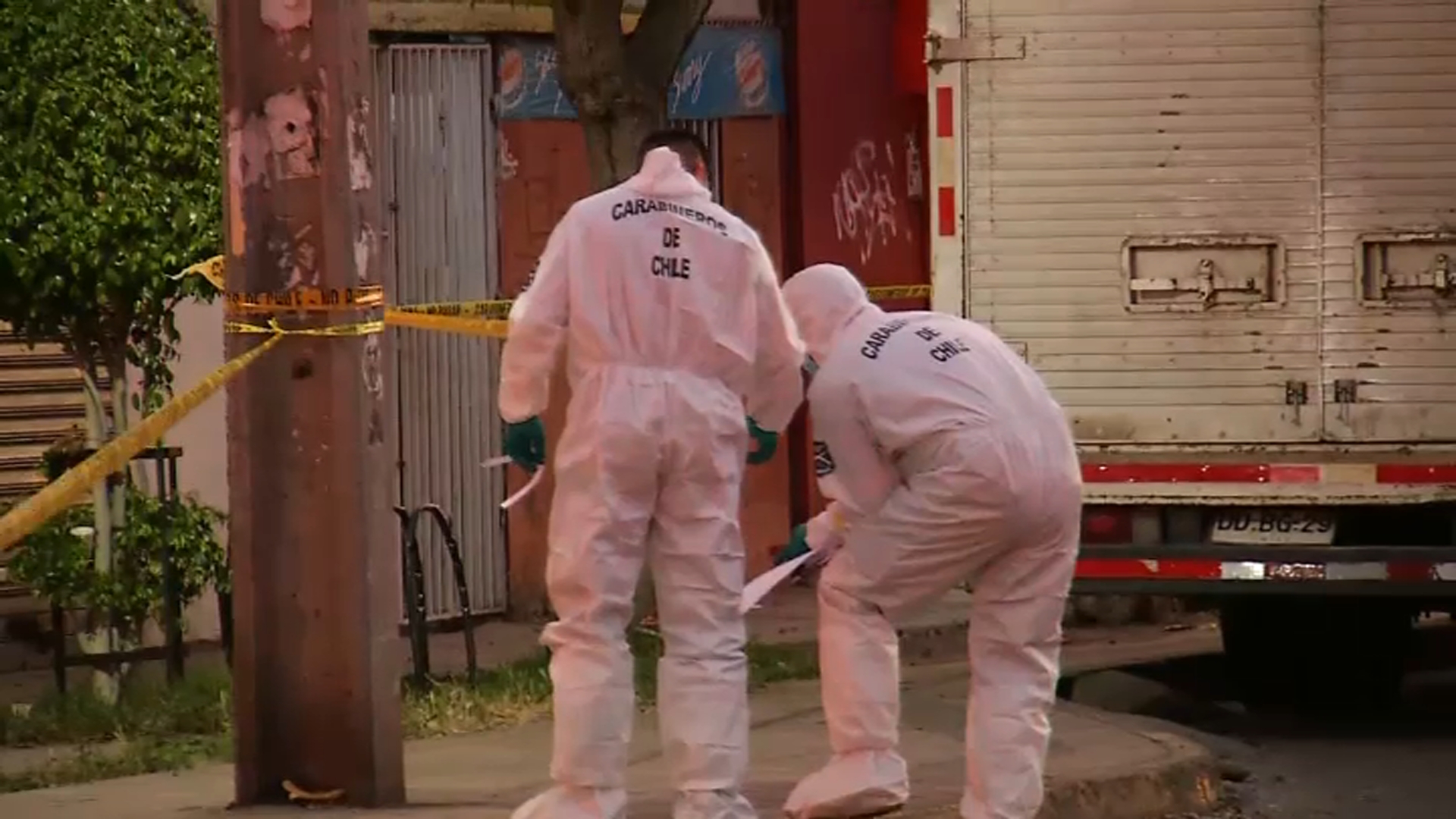

Los ataques cibernéticos se han hecho comunes en el último tiempo, teniendo como blanco institucionales estatales, como la inteligencia militar, el Servicio Nacional del Consumidor (Sernac) e incluso el Poder Judicial. Los presuntos responsables serían activistas que abogan a favor de causas políticas.

A finales de agosto y septiembre, comenzaron estos ataques, uno tras otro. La base de datos del Sernac fue bloqueada y los atacantes pidieron un "rescate" monetario para desbloquear el contenido. Posteriormente, el 26 de septiembre, el objetivo fue el Poder Judicial.

Adicionalmente, 400 mil correos fueron revelados de parte del departamento que agrupa la inteligencia de las tres fuerzas armadas de Chile, donde quedaba al descubierto conductas, comunicaciones y acciones de la inteligencia que efectuaban con el ejército.

¿Cómo se realiza este hackeo?

De acuerdo a informáticos, esto comienza con una interacción de una persona con un correo falso, el cual contiene el programa malicioso que se instala en el computador y que "roba" o bloquea la información.

Es así como se ejecuta un virus y se encriptan los archivos. De esta forma, según el experto en ciberseguridad, Rehizner Kother, "el atacante tiene control sobre esa máquina y todo el contenido pasa a estar ilegible, son solamente garabatos".

Tras el ataque, esto viene acompañado de un mensaje que solicita el pago para deshacer el ataque y cuando se trata de instituciones gubernamentales, esto puede conllevar a que la suma de dinero que pidan, sea mucho más alta.

"Piden un rescate para poder liberar la llave de desencriptación, pero además de eso piden un segundo rescate o una segunda extorsión diciendo que pueden liberar esa información a hacerla pública", menciona Kother.

Por otro lado, para llevar a cabo estos ataques, "utilizan un sistema operativo dedicado para el ataque. Esa pieza de código conocida como exploid se va a encargar de explotar las 3 vulnerabilidades que afectan a un servidor de Microsoft exchained del año 2021", explica el experto.

¿Quién están detrás?

El Comisario Julio Vargas de la brigada de cibercrimen de la PDI, fue parte de la investigación que se llevó a cabo con los hackeos al Poder Judicial.

Sobre los posibles atacantes, afirma que "son grupos inclusos antisistémicos, preparados para no ser detectados y poder vulnerar una identidad financiera o una identidad gubernamental, buscando tener información para poder realizar alguna extorsión, obtener un pago".

En tanto, añade que "no es novedad que hay ciertos agrupaciones de hackers que se dedican a esto. Al espionaje industria, en sí, incluso al espionaje de personas. La idea de estas personas es obtener algún rédito económico".

Sin embargo, se logró detectar de quiénes se trataba y se llegó a un nombre: se hacen llamar "Las Guacamayas" y han estado involucradas en ciberataques en Guatemala, Colombia, Perú, El Salvador, México y por último, nuestro país.

El equipo de reportajes logró tener la versión de esta agrupación que atacó el servicio de inteligencia militar de Chile, quienes hallaron una vulnerabilidad en el sistema. Estas firmaron que su propósito es hacer cumplir "la ley de transparencia" en el país al publicar todos estos correos.

"Es la nueva guerra"

El presidente del Consejo para la Transparencia del Gobierno, Francisco Leturia, es tajante en señalar que es más efectivo tener informáticos expertos en este tema que tropas militares.

"Es mucho mas eficiente tener 40 ingenieros informáticos que tener 50 mil tropas. El daño que tu puedes hacer hackeando desde África, desde Asia, a un país y te metes a las cuentas corrientes, te metes a los sistemas de electricidad y dejas un tremendo apagón", asevera.

Leturia es enfático en declarar que "el daño que se puede hacer con un buen sistema de espionaje, con un buen sistema de hackeo, es infinito".

Por último, asevera que este tipo de ataques podrían ser catalogados como un conflicto similar a un conflicto bélico, sin disponer de armas: "La ciberseguridad y el hackeo es la nueva guerra" en el mundo.

Leer más de